Me hace mucha gracia el revuelo que ha creado esto en la comunidad de seguridad informática y he decidido expresar aquí mi opinión al respecto.

Pregunta a cualquier persona ajena a este mundo, que significa la palabra HACKER. ¿Qué te va a responder? pirata informático. En la televisión, en el cine, en las entrevistas, en todos los medios ajenos al propio colectivo, el término HACKER implica consideraciones "ilegales".

Como digo, estos términos se emplean en medios AJENOS, aunque en muchas ocasiones dentro de nuestro colectivo.

Voy a hacer un paralelismo con algo similar, con lo que llevo luchando toda mi vida, y con el paso de los años he aprendido a gestionar, a no hacer caso, ya que no soy muy purista con el lenguaje, y mucho menos con la tendencia a clasificar y etiquetarlo todo.

Desde que tengo uso de la razón ( realmente hace muy poco tiempo :-) ) he sido y soy un apasionado del Hip Hop. Desde que era pequeño escucho música RAP. Me siento parte del colectivo Hip-Hop, un movimiento reivindicativo, anti-sistema, un medio de expresión artística mediante el graffiti, el rap,dj´s y el break dance.

Cuando alguien de mi entorno conocía esta afición, siempre me han asociado con "El principe de Bell Air". Ese estilo de ropa "cagada", americana, con gorra, incluso la mayoría de la gente al descubrir estos gustos, imitaban saludos "raperos" con gestos de manos etc.

Si piensas en Rapero o Rappers, seguro que piensas en esa imagen.

Un rapero es aquel que canta Rap. Punto. El termino está desvirtuado por los medios ajenos, que no tienen ni idea. A mi, ME DA IGUAL lo que la gente opine, y como quieran llamarme. Lo que si es seguro es que mi estilo de vestir no tiene nada que ver con el que se supone que debería tener un rapero.

Si piensas en un rockero, no piensas en una persona que le gusta el Rock, casi seguro que pienses en un tipo con pelos largos, camisetas oscuras, conciertos y posiblemente cerveza/calimocho en mano.

Voy a ir más allá, Disc Jockey. En la RAE lo identifican como "pincha discos". Entonces, los DJ de ahora que pinchan música con el pc, no son DJ? Si le preguntas a un purista en la materia, te dirá que si no usas Vinilo no seas DJ, pero TODO el mundo llama DJ a cualquier persona que mezcla canciones, analógico o digital.

Para la gente con pensamientos políticos de izquierdas, la derecha es FACHA, pija.

Para la gente con pensamientos políticos de derechas, la izquierda es Perroflauta, hippie.

Alguna vez has usado?:

- No hay moros en la costa.

- Vas hecho un gitano.

- Trabajas más que un negro.

- etc.

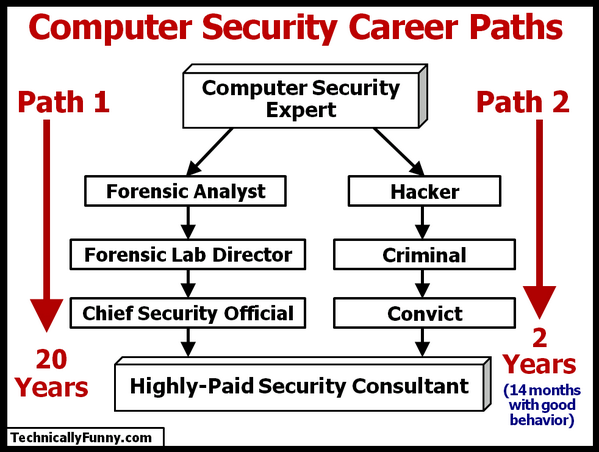

Volviendo al término Hacker. Para mi, un hacker tiene varias connotaciones. Metiéndome en la piel de mi profesión, el término Hacker es el que todos conocemos, quizás el famoso debian-hacker, que se puede resumir como una persona con inquietudes más allá del funcionamiento deseado por un sistema, descubriendo nuevas funcionalidades, restricciones, etc.

Si me meto en la piel de un ciudadano de la calle, tengo que asumir, que Hacker es un pirata informático.

Me parece genial distinguir entre Hacker y Hacker ético, porque no siendo PURISTA, representa el término Hacker, orientado a hacer el bien o el mal.

Por poco que nos guste, en la sociedad en la que vivimos, el término Hacker está asociado a que te roben la clave de Hotmail, el perfil de Facebook, o las conversaciones de Whatsapp del novio/a de turno. Tanto os preocupa?

Cuando voy a un congreso de seguridad informática y escucho las típicas bromas sobre Windows, yo no monto en cólera y "lucho" por aquello que creo: tu Windows es malo porque TU no sabes usarlo. Pues no, me la trae al paire. Con esto me pasa lo mismo, es más, me parece super curioso que la gente se mueva con esto.

Para mi, mi profesión es la administración de sistemas, de manera segura, quizás un poco de seguridad informática, medidas defensivas ,en las que me toca conocer las medidas ofensivas, pero ni por allá paso me considero un Hacker, ni ético ni no ético.

Creo que de toda la comunidad que sigues, seguimos, hay muy pocos hackers, y la mayoría somos profesionales de la seguridad. Por eso, no se por qué tanto revuelo.

Voy a ir más allá. He leído que el Sr. Alonso ha creado una iniciativa para cambiar este término. Bien, siendo purista, el blog no se llama "un informático en el lado DEL MAL" ? todos sabemos que es una broma, una manera de escribir, con cierto gancho, pero todos sabemos que Chema Alonso no hace el mal, sino el bien. Nos ponemos puntillosos con el nombre del blog?

He hecho un pequeño muestreo con Google hacking... de los sitios de seguridad informática más populares en castellano, los que admiro, sigo y aprendo a diario y en casi todos he encontrado referencias erròneas el término hacker, es decir, nosotros mismos lo empleamos supuestamente MAL.

Se que soy yo, que por mi manera de pensar, me da igual con que palabra me encasillen, ya que lo que realmente me preocupa es mi carrera profesional, mis inquietudes, y lo que la gente me diga no me preocupa, pero insisto, me parece de risa que os preocupa tanto esto.

Gracias por leerme, qué opinas tu? o mejor dicho, que transcendencia tiene que gente que no sabe de nuestro oficio, no emplee los términos exactos? realmente no te identificas con Hacker ético?