Estimados amigos de Inseguros!!!

Hace poco he participado en un proyecto público para el cambio de varios equipos de electrónica de red, en concreto firewall´s. Antes ya pensaba lo mismo, pero como lo tengo reciente se me ha ocurrido reflexionar sobre ello.

Hablo del concepto de MIMAR tus sistemas, tratarlos bien, configurarlos con cariño...

Como todo en la vida, lo que haces con gusto, con cariño, con pasión, casi siempre suele tener mejores resultados que lo que haces a disgusto.

A lo largo de mi vida se me han presentado empresas con proyectos IT de todo tipo. Desde una centralita de telefonía, un hardware cualquiera, ERP, etc etc. Con el tiempo, he aprendido a encontrar proveedores que se adaptan al volumen de mi organización. Por ejemplo, si necesitas un ERP para una empresa de 200 personas, no compras SAP, el lider mundial, ni tampoco compres un software freeware en softonic o similares. Como veis, he mezclado proveedores y productos.

Una cosa es el producto en si, y otra muy distinta la empresa que lo implementa. El coste medio de un proyecto suele ser 50/50 licencias/hardware y servicios de instalación,soporte, etc.

Vamos a poner ejemplo "mega-empresa".

Mega Empresa.

El proveedor que te presenta el presupuesto del proyecto en 50 folios, a color !!! en un dossier, con una portada, una introducción a la empresa, su misión,valores, etc. Una descripción ejecutiva, para que el gerente la entienda. Un sin fin de imágenes de ejemplo, las que quiere el jefe, gráficas, report, control, seguridad, productividad, etc... Suelen acompañar un time-line de la ejecución del proyecto, en el que se explica de forma gráfica las fases y fechas. Por último, si tenemos suerte, nos envían el presupuesto !!! Ampliamente detallado, con horas asignadas para el director del proyecto, otras para soporte, otras para implementación técnica, formación, reuniones de seguimiento y un montón de cosas.

Al parecer, estas empresas hacen bien su trabajo...SI, si fuera cierto.

La realidad es que esas grandes empresas, con la escusa de que forman a los técnicos, y la crisis que existe, posiblemente pague 1200€ a los técnicos, como mucho. Tenemos un handicap ahí que es la motivación del empleado. Otro handicap es que una persona que realmente controla sobra una tecnología, sea la que sea, no cobra 1200€ o no al menos por mucho tiempo.

Al final ese proyecto fabuloso que te entregan, es un copia y pega hecho para TODOS los clientes, en donde solo cambia lo que a MI me interesa, precio de equipo/licencias y servicios. La persona que va a venir a mi empresa a instalarlo será ese técnico infravalorado o sobrevalorado...

El resultado suele que con suerte, todo funcionará, y todo irá en plazos y precios presupuestados. Puede ser que por cualquier motivo, el presupuesto se desvíe al alza, es lógico, siempre pago yo, ellos nunca pierden.

La gracia de todo esto es que cuando tu gerente quiere ver esos gráficos, esos informes, suele pasar que no se compró ese modulo, pero si que pusieron la foto. Hay que pagar. En el 90 % de los casos el problema es interno, organizativo, de las personas. Si queremos tener BUENA CALIDAD en los datos, debemos meter BUENA CALIDAD en los datos. Por ejemplo, si tu administrativo NO tiene problemas con meter la dirección de un cliente bien, con comas, puntos, nombres exactos, etc, tendrás un buen Output. Si tu administrativo es un PATAN y mete toda la dirección de golpe, o se le suele olvidar el código postal, o cualquier cosa, el OUTPUT de ese programa tan mágico no será el que ofertaron en la foto. Esto es un ejemplo, se me ocurren MILES de casos en los que una organización no está preparada para un proyecto así, pero se compra el software, hardware, servicios y al final mueren en la parte interna.

Vuelvo SIEMPRE a lo mismo, Procesos, Personas y Tecnología.

Entonces, como conclusión de todo esto, mi elección en el proveedor no su basa en la calidad del presupuesto, sino en lo que SE de ellos. Si tienen buenos técnicos, malos, si conozco a alguien, me informo, los audito por encima ( xD ) para ver si realmente son tan buenos como parecen.

Que no me pase como una empresa que quería darme trabajo para LOPD y antes de entrar por la puerta, ya tenían un "kinomakino" en una carpeta de sus servidores...

Cuando instalas un Firewall CISCO, CHECKPOINT, FORTINET, MIKROTIK, etc, ellos te dan una base hardware/software para configurarlo. El instalador te configurará unas reglas, las que te proporcionan acceso a Internet, y te protegen o mejor dicho te Natean puertos internos-externos para tus servicios públicos. PUNTO. Esto para mi es REDES no es SEGURIDAD.

Si no realizas una labor posterior de configuración, de MIMOS, de cuidados al firewall, seguirás expuesto a los riesgos de ahora, IGUAL que con un firewall menor.

Tienes que implementar reglas anti-ddos, las que van saliendo. Tienes que implementar blacklist tanto de entrada COMO DE SALIDA, por ejemplo, para que si se infectan con un programa que se comunica con el exterior a un C&C, ejemplo virus CORREOS, no se produzca dicha conexión. Tienes que gestionar si vas a habilitar el bloqueo de la red TOR o no. Tienes que gestionar un botón del pánico para mitigar ataques de ddos basados en países. Todo esto es Firewall, no es UTM, no IDS, son acciones de configuración que debemos realizar periódicamente en nuestro sistema Firewall.

Repasar los logs !!! que bien, miles y miles de lineas con eventos, vamos a encontrar algo? vamos a tener que definir que acciones DROP o ACCEPT van a generar log?.

Como ves, para el caso concreto del Firewall, un cambio de hierro por hierro, reglas por reglas. NO VA A MEJORAR LA SEGURIDAD DE LA EMPRESA, por lo que no sirve el manual, las pantallas bonitas en el presupuesto. No vas a necesitar la dirección de nadie.

No soy partidario, como podéis imaginar, de acudir a los Vendors o los fabricantes de hardware directamente si lo que necesitas son servicios. Mas vale tener precio para el hardware, y buscar una empresa que de esos servicios de CALIDAD. Si no lo encuentras, quizás sea mas barato formarte tu, certificarte en el producto. No creas que cuando te venden las horas de Expertos, esa persona es más experta que tú. Tendrá mas experiencia, porque lo hace todos los días, pero si SIEMPRE hace lo mismo, y no le da CARIÑO a sus despliegues, con poco que estudies y te preocupes, conseguirás mejores resultados.

Espero que reflexiones sobre esto a la hora de gestionar una compra. Es más comodo delegar todo en el proveedor, pero esto significa peores resultados.

Si tienes hardware/software en uso, y estás pensando en cambiarlo, piensa primero que esperas de esa cambio, y sobre todo, que cambio es necesario. Todos queremos un hierro nuevo para jugar, pero a veces con el que tenemos podemos conseguir resultados parecidos a los obtenidos con el nuevo juguete, sin que eso conlleve el gasto.

Espero que os guste la reflexión.

Y ahora digo yo, ¿MIMAS TUS SISTEMAS? xD

miércoles, 27 de mayo de 2015

jueves, 21 de mayo de 2015

Seguridad 360º No todo es web o perímetro !!!

Estimados amigos de Inseguros !!!

En esta entrada voy a tratar de explicar algunos conceptos que me parecen interesantes en el ámbito de la seguridad de la información o seguridad informática.

Para entrar en materia en la cuestión que quiero expresar, voy a empezar a hablar de coches !!! :-)

Todos conocemos las medidas de seguridad que llevan los coches. Por ejemplo, el ABS es una medida de seguridad, preventiva, al igual que pueda ser el ESP o como se llame en tu marca. Sin embargo, el cinturón y el airbag también son medidas de seguridad, de carácter reactivo, es decir, una vez sufrido un accidente, minimiza el daño en el conductor/pasajeros. Por ejemplo otra medida es la capacidad de deformación de los chasis que hacen que el habitáculo se mantenga lo más intacto posible.

Seguro que coincides conmigo en que tener unas buenas luces ayuda en la seguridad de la conducción. Pasar la ITV ( normativa española para el control del estado de los vehículos) sin duda es otra medida de seguridad, en este caso de ámbito legal. Control la correcta presión de los neumáticos, es sin duda una pequeña acción por parte del usuario que contribuye en una conducción más segura.

Conoces los cursos que dan algunas marcas u organismos sobre conducción segura? Sería formación de cara a la seguridad de la conducción.

Un sistema de ayuda al parking se podría considerar un elemento de seguridad también, aunque en este caso cubre la seguridad de la carrocería del coche y no de la persona...

No es el objetivo del artículo enumerar los distintos sistemas de seguridad de la industria del automóvil, no mientras no me paguen. Pero seguro que sirve de ayuda para comprender el concepto de seguridad en profundidad, estrategias de reducción de impacto ante un incidente, sistemas proactivos, pasivos, etc...

Vamos a hablar de lo que nos gusta, de la seguridad, o mejor dicho, de las empresas. Cuando trabajas en un proyecto de seguridad, a nivel personal en tu empresa o bajo un proyecto formal, seguro que tienes en mente auditar el firewall, la seguridad wi-fi, las claves, etc pero estás teniendo en cuenta todos los vectores que inciden en la seguridad de tu empresa? Estarás de acuerdo conmigo que usando el caso de los coches, no es suficiente con un buen Airbag, o un buen ABS, al final, TODOS los elementos suman a la hora de hacernos la vida "más segura". En la parte informática igual.

Lo primero hacer un distinción básica entre Proceso, personas y tecnología.

HAY QUE ATACAR LAS 3 ÁREAS

Típico ejemplo de antivirus que te dice si quieres acabar con el mundo si pulsas el botón, y el usuario lo hace...

Vamos a poner otro ejemplo y acabo, o mejor dicho empiezo el artículo. Imagina una empresa con una web en html estática, con un logotipo, y una simple dirección de correo de contacto. Necesita una auditoría web? vas a sacar algún fallo? es la parte de la seguridad que MAS le interesa a la empresa que contrata el servicio? NO.

Como indica el título, debemos tener una visión de 360º de la seguridad de nuestros sistemas, a TODOS los niveles.

En estas líneas voy a intentar resumir un poco los aspectos que a mi más me interesan de la seguridad en una empresa, para hacerte reflexionar sobre si es suficiente con el firewall que compraste el año pasado, o con la WPA2 del router WIFI de timofónica...

En esta entrada voy a tratar de explicar algunos conceptos que me parecen interesantes en el ámbito de la seguridad de la información o seguridad informática.

Para entrar en materia en la cuestión que quiero expresar, voy a empezar a hablar de coches !!! :-)

Todos conocemos las medidas de seguridad que llevan los coches. Por ejemplo, el ABS es una medida de seguridad, preventiva, al igual que pueda ser el ESP o como se llame en tu marca. Sin embargo, el cinturón y el airbag también son medidas de seguridad, de carácter reactivo, es decir, una vez sufrido un accidente, minimiza el daño en el conductor/pasajeros. Por ejemplo otra medida es la capacidad de deformación de los chasis que hacen que el habitáculo se mantenga lo más intacto posible.

Seguro que coincides conmigo en que tener unas buenas luces ayuda en la seguridad de la conducción. Pasar la ITV ( normativa española para el control del estado de los vehículos) sin duda es otra medida de seguridad, en este caso de ámbito legal. Control la correcta presión de los neumáticos, es sin duda una pequeña acción por parte del usuario que contribuye en una conducción más segura.

Conoces los cursos que dan algunas marcas u organismos sobre conducción segura? Sería formación de cara a la seguridad de la conducción.

Un sistema de ayuda al parking se podría considerar un elemento de seguridad también, aunque en este caso cubre la seguridad de la carrocería del coche y no de la persona...

No es el objetivo del artículo enumerar los distintos sistemas de seguridad de la industria del automóvil, no mientras no me paguen. Pero seguro que sirve de ayuda para comprender el concepto de seguridad en profundidad, estrategias de reducción de impacto ante un incidente, sistemas proactivos, pasivos, etc...

Vamos a hablar de lo que nos gusta, de la seguridad, o mejor dicho, de las empresas. Cuando trabajas en un proyecto de seguridad, a nivel personal en tu empresa o bajo un proyecto formal, seguro que tienes en mente auditar el firewall, la seguridad wi-fi, las claves, etc pero estás teniendo en cuenta todos los vectores que inciden en la seguridad de tu empresa? Estarás de acuerdo conmigo que usando el caso de los coches, no es suficiente con un buen Airbag, o un buen ABS, al final, TODOS los elementos suman a la hora de hacernos la vida "más segura". En la parte informática igual.

Lo primero hacer un distinción básica entre Proceso, personas y tecnología.

HAY QUE ATACAR LAS 3 ÁREAS

Típico ejemplo de antivirus que te dice si quieres acabar con el mundo si pulsas el botón, y el usuario lo hace...

Vamos a poner otro ejemplo y acabo, o mejor dicho empiezo el artículo. Imagina una empresa con una web en html estática, con un logotipo, y una simple dirección de correo de contacto. Necesita una auditoría web? vas a sacar algún fallo? es la parte de la seguridad que MAS le interesa a la empresa que contrata el servicio? NO.

Como indica el título, debemos tener una visión de 360º de la seguridad de nuestros sistemas, a TODOS los niveles.

En estas líneas voy a intentar resumir un poco los aspectos que a mi más me interesan de la seguridad en una empresa, para hacerte reflexionar sobre si es suficiente con el firewall que compraste el año pasado, o con la WPA2 del router WIFI de timofónica...

- Firewall Perímetro. Usas un firewall? está actualizado? tiene la suficiente tecnología para las amenazas actuales? revisas los logs? trabajas las reglas para adaptar las necesidades de seguridad perimetral a los ataques actuales? está bien configurado?.

- DMZ. Usas una tecnología de doble capa en la dmz con distintos fabricantes? está bien configurado?.

- Firewall WIFI. Usas una dmz o una red de acceso limitado para esos accesos wifis "no controlados" como los móviles de los empleados o los visitantes?.

- Implementas protocolos seguros en tus servicios externos? ssl o tls? ftp o sftp? pptp o ipsec?

- Firewall Web. Usas un sistema de firewall a nivel aplicación http para detectar ataques específicos a los sistemas web? Lo tienes instalado en el portal de la empresa, o tambien en aquellos webmin, webmail o similares? usas reglas actualizadas?.

- IDS/IPS. Implementas en tu organzación un sistema IDS/IPS tanto en el perímetro como en la DMZ y la red interna? Usas reglas comerciales? están actualizadas?

- Documentación. Tienes una lista de servicios públicos, dirección, puerto y sobre todo, justificación para el negocio?.

- Documentación. Tienes un esquema a nivel físico o lógico de los sistemas de información para detectar puntos de fallo y sobre todo, posibles puntos vulnerables?.

- BYOD. Si un empleado pierde el móvil de empresa, con correos, datos, contraseñas, etc, están bloqueados? lo tienes controlado?.

- Buenas prácticas. Sigues las guías de los "vendors" sobre buenas prácticas de seguridad en los sistemas que usas?.

- Separas TODAS las funciones de tus servidores en pequeños servidores aislando así los servicios? de Todos?.

- Inventario. Tienes un inventario REAL, actualizado, con información de valor sobre versiones de software instalado? controlas el software ilegal en tu empresa?

- Updates. Actualizas todos tus sistemas operativos? el hardware? las aplicaciones? de todos?

- Existe un documento en el que se especifique la relación entre usuarios/grupos/permisos de acceso? auditas periódicamente el grado de efectividad de la estrategia de Roles?.

- Política de revocación/asignación de permisos?.

- Seguridad en claves? accesos?

- Medidas de seguridad anti-fingerprint?

- Empleas honyepots para aprender/distraer a tus atacantes?

- Detectarías un ataque Mitm basado en inundación ARP? y un dns poising?

- Medidas físicas tanto en el cpd como en los puestos?.

- Auditorías de seguridad haces a menudo? internas? externas? revisas los cambios? compruebas que se solucionan?.

- Tus usuarios tienen la formación que necesitan en materia de seguridad?.

- Cifrado de discos? al menos en portátiles?Cifrado de backups en medios extraíbles?

- Destrucción de soportes?

- Llaves en armarios?. Sabes el daño que puedo hacer con una factura del hosting o telefónica, y unas dotes de ingeniería social al teléfono?

- Política de retención/gestión de logs para análisis forense?.

- Esquema de logs de TODOS tus sistemas?.

- Usan tus programadores algunas guías o formación en desarrollo seguro?.

- Controlas la seguridad en las relaciones con terceras empresas?

- Usas un servidor de hora centralizado en TODOS tus dispositivos?

- Implementas medidas de mitigación de ataques DDOS.

- Implementas medidas en tu organización para monitorizar la reputación online de tu empresa? Detectarías una defacement antes que tus clientes?

- ...

No voy a comentar TODAS las medidas de seguridad o aspectos a tener en cuenta. Creo que con los de la lista te puedes hacer una idea del concepto.

Después de repasar esta lista, que podría "doblar" de contenido, crees que sigues necesitando una auditoría externa de 10.000€ para tener sensación de seguridad? sigues pensando qué un Forti. o MK será suficiente para garantizar la seguridad de tu red? sigues pensando que todo en la seguridad es complejo o cuesta dinero?.

El animarme a redactar este artículo es porque cada vez proliferan más las empresas que ofrecen servicios de seguridad. Las típicas auditorías de seguridad externas, pero esto es solo una parte de todo el conjunto, y suele ser cara, si la quieres hacer bien.

Te animo a reflexionar sobre todo esto y sobre todo a que empieces por pequeños pasos, fáciles, gratuitos, que puedan SUMAR en la estrategia de seguridad de la empresa y sobre todo, transmitir que en la seguridad NO TODO ES XSS y SQLi como parece que es la moda en los últimos 5 años.

Ojo, tampoco soy partidario de que un consultor con corbata te habla de la LOPD o de la ISO 27001 sin tocar ni un equipo..

Como siempre, gracias por leerme.

Si tienes alguna duda o comentario, bienvenido sea !!

miércoles, 13 de mayo de 2015

UTM o FIREWALL? Crecimiento horizontal o vertical?

Estimados amigos de Inseguros.

En el episodio de hoy vamos a debatir sobre estos dos equipos de seguridad, sobre sus ventajas, inconvenientes, tendencias, etc.

Todos los que estáis en esta página sin ser un fallo de Google sabéis que es un firewall. Un equipo software o sobre un hardware dedicado que se encarga de establecer reglas de conexión entre dos sistemas o redes. Por ejemplo, la red local de tu empresa e Internet.

La gestión de reglas básicas de entrada y salida proporciona configuración a nivel de capa física-red.

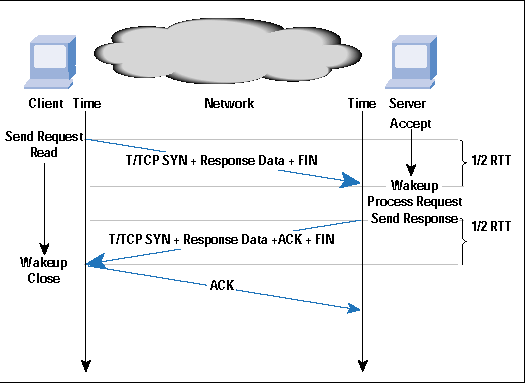

Si queremos ampliar el nivel de detalle de esa configuración tenemos los firewall´s de segunda generación o de estado. Por ejemplo, sin tenemos un paquete ACK del hanshake TCP sin tener previamente un SYN, podemos detectarlo.

Por último tenemos los firewall´s a nivel de aplicación. En ellos podemos configurar acciones en base al paylod del paquete.

1 generación.- PORT 80 open.

2 generación,- PORT 80 open tcp max connecions=5/seg.

3 generación-. PORT 80 open, DROP "union" in url.

Vale bien, y con esto estamos protegidos? Ahora vamos a describir por encima que sería una solución UTM o Unified Threat Management. Como su traducción nos podría hacer entender, se trata de un sistema de gestión de amenazas unificado.

Por lo general se presentan bajo un appliance, físico o virtual, y un único software de control para todos los servicio que nos permite. Cuales son estos servicios, pues suelen ser:

En el episodio de hoy vamos a debatir sobre estos dos equipos de seguridad, sobre sus ventajas, inconvenientes, tendencias, etc.

Todos los que estáis en esta página sin ser un fallo de Google sabéis que es un firewall. Un equipo software o sobre un hardware dedicado que se encarga de establecer reglas de conexión entre dos sistemas o redes. Por ejemplo, la red local de tu empresa e Internet.

La gestión de reglas básicas de entrada y salida proporciona configuración a nivel de capa física-red.

Si queremos ampliar el nivel de detalle de esa configuración tenemos los firewall´s de segunda generación o de estado. Por ejemplo, sin tenemos un paquete ACK del hanshake TCP sin tener previamente un SYN, podemos detectarlo.

Por último tenemos los firewall´s a nivel de aplicación. En ellos podemos configurar acciones en base al paylod del paquete.

1 generación.- PORT 80 open.

2 generación,- PORT 80 open tcp max connecions=5/seg.

3 generación-. PORT 80 open, DROP "union" in url.

Vale bien, y con esto estamos protegidos? Ahora vamos a describir por encima que sería una solución UTM o Unified Threat Management. Como su traducción nos podría hacer entender, se trata de un sistema de gestión de amenazas unificado.

Por lo general se presentan bajo un appliance, físico o virtual, y un único software de control para todos los servicio que nos permite. Cuales son estos servicios, pues suelen ser:

- Firewall de última generación.

- Acceso a redes remotas-VPN. Hoy en día el perímetro de nuestras empresas se extiende más allá de las barreras geográficas de la empresa, por lo que debemos contar con un mecanismo sólido que gestione las conexiones desde fuera de la empresa. Podemos hacerlo mediante un UTM o con servicios dedicados.

- AntiSpam. Soluciones de este tipo obligatorias en empresas en las que se cuente con un servicio de correo propio. Bajo mi punto de vista, prefiero un software/hardware dedicado, mejor en el mismo servidor de correo.

- Antiphising.

- Content Filtering. Evitar el acceso a página que contiene la palabra "gatitas" .

- IDS-IPS

- Antivirus.

- Servicios externos blacklist.

- Monitorización de ancho de banda/disponibilidad.

- Frontal File Server.

- Data Lost Prevention. Suele basar su funcionamiento en el análisis del tráfico de salida, detectado ficheros PDF, DOC, y similares, los ficheros que podrían usarse para extraer información confidencial.

- Etc.

Todo muy interesante. Seguramente no tengas todos los servicios que nos ofrece un UTM, en un equipo hardware o software, por el precio de un servidor pequeño. Yo he trabajado desde equipos de 1500€ en adelante.

Seguramente estarás pensando en que con estos servicios y el precio, no tiene sentido invertir el mismo precio para un único aparato que hace de Firewall.

Como todas las novedades, el UTM está de moda. Como con todas las modas, debemos elegir bien en que "camino" posicionarnos.

Debemos evaluar nuestra solución actual e intentar definir la estrategia a 5 años. Por ejemplo, durante muchos años se usó el crecimiento horizontal. Teníamos un equipo, necesitábamos más potencia, añadíamos otro y montabamos un cluster activo-activo, un balanceador, el famoso grid computing que tanto proclamó Oracle hace unas versiones.

Se huía del entorno antiguo mainframe en el que teníamos un mega-equipo, y cuando se nos quedaba pequeño comprábamos otro mega-equipo, y el obsoleto se vendía como chatarra...

Vamos a poner un ejemplo en el que contamos con un firewall de segunda generación ( no el router del ISP) que compramos hace 5 años, y que tiene suficiente throughput para mantener las conexiones. Realiza filtrado de capa 3 y poco más. Estás contento con el? necesitas más servicios? seguro que si, por lo que un equipo dedicado, por ejemplo, a la detección de intrusos, que "reenvíe" las acciones de bloqueo a nuestro firewall también sería una buena solución. Tendremos sin duda un IPS más potente que el ofrecido por el mismo precio en el UTM. Si tenemos un hardware reusable como todos esos servidores que desechamos cuando nos embarcamos en la virtualización de servidores... podemos implementarlo por software, con lo que reducimos el coste a la licencia, si no usamos Software libre...

Como es normal, tenemos un punto más de fallo posible, porque tenemos otro sistema. Agregamos complejidad a las operaciones IT, al tener que administrar dos sistemas, en vez de uno. La cuestión es esa, estudiar todas estas cosas, los recursos humanos/técnicos con los que cuenta nuestra organización, y adaptar la compra a nuestras necesidades, no a las del vendedor o la tendencia del mercado...Justin Bieber es tendencia siempre y a mi no me gusta :-)

Si estás pensando en adquirir una solución de seguridad perimetral, tipo firewall/utm, te aconsejo que midas todas las conexiones, el rendimiento que necesitas, no siempre es interesante comprar un equipo TODO EN UNO.

Gracias por leerme, espero que te sirva de ayuda.

Quieres saber qué UTM están mejor valorados por las revistas especializadas?

Barracuda for Barracuda Firewall

Check Point Software Technologies for Check Point 600 Appliance

Dell for Dell SonicWALL Unified Threat Management

Fortinet for FortiGate/FortiWiFi-60D-POE

Juniper Networks for SRX Series Services Gateways

Vamos a poner un ejemplo en el que contamos con un firewall de segunda generación ( no el router del ISP) que compramos hace 5 años, y que tiene suficiente throughput para mantener las conexiones. Realiza filtrado de capa 3 y poco más. Estás contento con el? necesitas más servicios? seguro que si, por lo que un equipo dedicado, por ejemplo, a la detección de intrusos, que "reenvíe" las acciones de bloqueo a nuestro firewall también sería una buena solución. Tendremos sin duda un IPS más potente que el ofrecido por el mismo precio en el UTM. Si tenemos un hardware reusable como todos esos servidores que desechamos cuando nos embarcamos en la virtualización de servidores... podemos implementarlo por software, con lo que reducimos el coste a la licencia, si no usamos Software libre...

Como es normal, tenemos un punto más de fallo posible, porque tenemos otro sistema. Agregamos complejidad a las operaciones IT, al tener que administrar dos sistemas, en vez de uno. La cuestión es esa, estudiar todas estas cosas, los recursos humanos/técnicos con los que cuenta nuestra organización, y adaptar la compra a nuestras necesidades, no a las del vendedor o la tendencia del mercado...Justin Bieber es tendencia siempre y a mi no me gusta :-)

Si estás pensando en adquirir una solución de seguridad perimetral, tipo firewall/utm, te aconsejo que midas todas las conexiones, el rendimiento que necesitas, no siempre es interesante comprar un equipo TODO EN UNO.

Gracias por leerme, espero que te sirva de ayuda.

Quieres saber qué UTM están mejor valorados por las revistas especializadas?

Barracuda for Barracuda Firewall

Check Point Software Technologies for Check Point 600 Appliance

Dell for Dell SonicWALL Unified Threat Management

Fortinet for FortiGate/FortiWiFi-60D-POE

Juniper Networks for SRX Series Services Gateways

viernes, 8 de mayo de 2015

Cudrante mágico de Gartner, versión seguridad. versión kinomakino...

Estimados amigos de Inseguros !!!

En el post de hoy vamos a comentar algunos cuadrantes mágicos de Gartner.

Gartner es una consultora mundial especializada en la consultoría de tecnologías de la información y se ha hecho popular gracias a sus informes detallados sobre los "participantes empresariales" en cada apartado o visión de los productos relacionados con las TIc´s. Estos informes tienen un precio, hay que pagarlos, aunque muchos proveedores "galardonados" con la gracia de Gartner publican gratuitamente sus informes favorables, a cambio de un módico compromiso de spam al e-mail :-)

Como es normal, no he pagado un euro por ninguno, pero si que he podido buscar en google la imagen del resumen de los actores del juego. En concreto, he recopilado todos aquellos ámbitos que considero interesantes en el ámbito de la seguridad.

No quiero decir con esto que de credibilidad total a los informes. Es más, muchos actores software libre no aparecen por eso, por "enterprise" pero si que pienso que nunca está de mal saber tu sistema en que posición está, o por qué no está, o que producto evaluar, etc... Here we go...

Magic Quadrant for Web Application Firewalls

Magic Quadrant for Security Information and Event Management

En el post de hoy vamos a comentar algunos cuadrantes mágicos de Gartner.

Gartner es una consultora mundial especializada en la consultoría de tecnologías de la información y se ha hecho popular gracias a sus informes detallados sobre los "participantes empresariales" en cada apartado o visión de los productos relacionados con las TIc´s. Estos informes tienen un precio, hay que pagarlos, aunque muchos proveedores "galardonados" con la gracia de Gartner publican gratuitamente sus informes favorables, a cambio de un módico compromiso de spam al e-mail :-)

No quiero decir con esto que de credibilidad total a los informes. Es más, muchos actores software libre no aparecen por eso, por "enterprise" pero si que pienso que nunca está de mal saber tu sistema en que posición está, o por qué no está, o que producto evaluar, etc... Here we go...

Magic Quadrant for Web Application Firewalls

Magic Quadrant for Unified Threat Management

Magic Quadrant for Security Information and Event Management

Magic Quadrant for Secure Web Gateways

Magic Quadrant for Global Risk Management Consulting Services

Magic Quadrant for Application Security Testing

Magic Quadrant for Endpoint Protection Platforms

Magic Quadrant for Enterprise Network Firewalls

Magic Quadrant for IT Risk Management

Magic Quadrant for Managed Security Services, Worldwide

Magic Quadrant for Network Access Control

Magic Quadrant for Operational Risk Management

Magic Quadrant for Secure Email Gateways

Me llama mucho la atención que el antiguo reporte IPS no está disponible desde finales de 2013, ya que se asume que las tecnologías actuales son mas bien UTM y next gen firewall. En algún artículo que tengo a medio os explicaré mi visión de este asunto.

Como puedes ver, hay muchas empresas ofreciendo productos o servicios enterprise ( no para 20 equipos) en el mundo de la seguridad que no todos conocemos, no al menos yo, y como decía al principio, me parece que hay varios "actores" que no entiendo por qué no se consideran.

Como siempre, gracias por leerme, y espero que os haya servido para algo esta información.

Suscribirse a:

Entradas (Atom)