Hemos visto varias herramientas de gestión de eventos de la información en este blog. Tenemos herramientas que generan logs. Tenemos herramientas que interpretan, gestionan alertas, exportan datos. Tenemos herramientas que importan eventos (Malcom) y nos permiten realizar informes para completar una respuesta a incidentes, mi favorito MIPS.

En esta ocasión os presentamos la herramienta The Mozilla Defense Plataform. El proposito del proyecto como ellos dicen:

Provide a platform for use by defenders to rapidly discover and respond to security incidents.

Automate interfaces to other systems like MIG, flowspec, load balancers, etc

Provide metrics for security events and incidents

Facilitate real-time collaboration amongst incident handlers

Facilitate repeatable, predictable processes for incident handling

Go beyond traditional SIEM systems in automating incident handling, information sharing, workflow, metrics and response automation

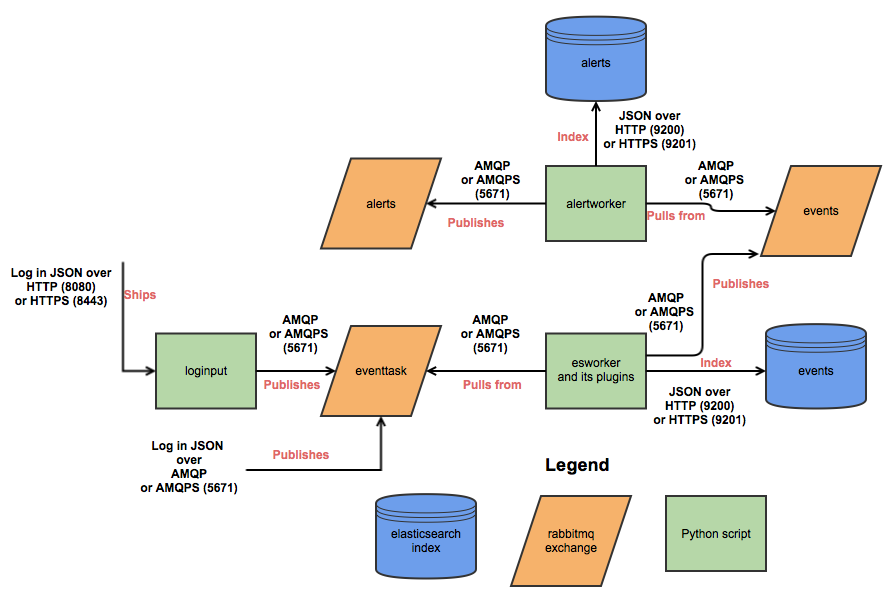

Todo el sistema se articula por un conjunto de json de distintas fuentes y sus respectivas funciones de colas, alertas, procesamiento etc.

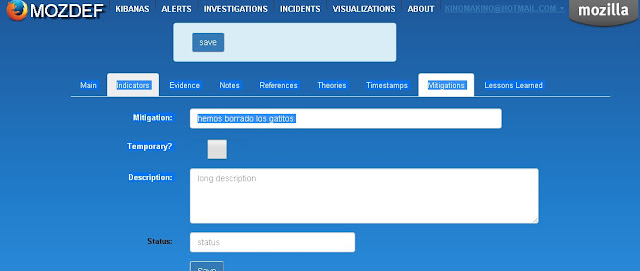

El funcionamiento por parte del usuario es muy sencillo. Tenemos eventos, los podemos categorizar como investigaciones o incidentes, con todos sus campos para formalizar la información.

Tenemos varios dashboard en formato Kibanna también para configurar a nuestro gusto.

Si ponchamos sobre una ip nos habilita la posibilidad de realizar ciertas consultas, incluso con un servidor CIF !!!! ( has venido a alguna de mis charlas sobre CIF?). Esta parte no aparece en el código fuente, aunque veo ficheros de configuración para estos plugins y no son muy sencillos. No se por qué lo ponen como opción y no meten el plugin...

En este ejemplo, podemos blockearlo a nivel de enviarlo a Threat Intelligence de facebook o los sinkhole que maneja Mozilla.

El formato modular proporciona todo tipo de posibilidades para integrar eventos de distintas fuentes, como puede ser Suricata

Mira que vista mas chula de los atacantes que detecta:

Sin duda, un framework muy interesante para trastear y configurar con nuestros sistemas de inteligencia. Yo creo que si ya tenemos todos los plugins para nuestros siems/threat intelligence, pegarle una salida json y ver como se visualizan aquí estará bonito.

Espero que os haya gustado el artículo.

Gracias por leerme !!!